k8s学习-CKS真题-网络策略精细化控制

迪丽瓦拉

2024-06-03 23:06:36

0次

目录

- 题目

- 环境搭建

- 解题

- 参考

题目

Task

创建一个名为 pod-restriction 的 NetworkPolicy 来限制对在 namespace dev-team 中运行的 Pod products-service 的访问。

只允许以下 Pod 连接到 Pod products-service:

namespace qaqa 中的 Pod

位于任何 namespace,带有标签 environment: testing 的 Pod

注意:确保应用 NetworkPolicy。

环境搭建

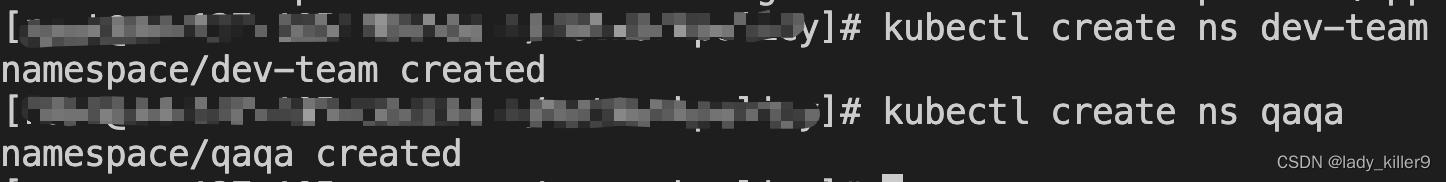

创建命名空间

命令

kubectl create ns dev-team

kubectl create ns qaqa

截图

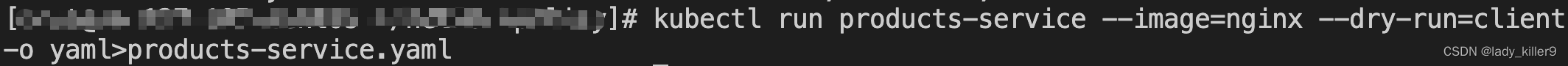

创建products-service

命令

kubectl run products-service --image=nginx --dry-run=clinet -o yaml>products-service.yaml

修改products-service.yaml

apiVersion: v1

kind: Pod

metadata:labels:run: products-servicename: products-service

spec:containers:- image: nginximagePullPolicy: IfNotPresentname: products-serviceresources: {}dnsPolicy: ClusterFirstrestartPolicy: Always

status: {}

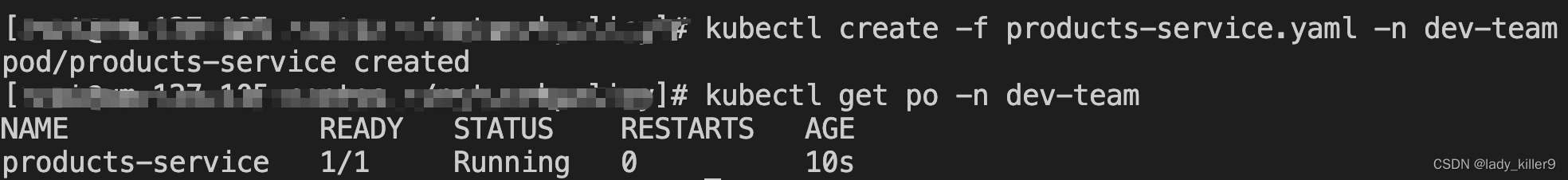

命令

kubectl create -f products-service.yaml -n dev-team

截图

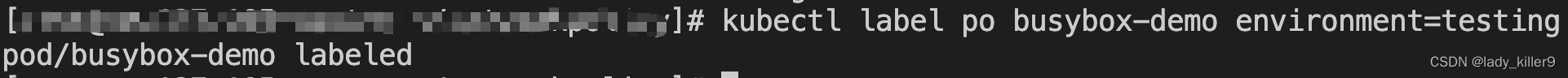

pod打标签(default下的busybox-demo,请读者自行创建)

命令

kubectl label po busybox-demo environment=testing

截图

解题

pod-restriction.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:name: pod-restrictionnamespace: dev-team

spec:podSelector:matchLabels:run: products-service policyTypes:- Ingressingress:- from:- namespaceSelector:matchLabels:kubernetes.io/metadata.name: qaqa- from:- podSelector:matchLabels:environment: testing

解释:对于dev-team命名空间下标签打了run=products-service的Pod的如流量进行限制,打了kubernetes.io/metadata.name=qaqa标签的命名空间下的Pod都可以访问,打了environment=testing标签的Pod都可以访问。

参考

k8s-网络策略

k8s学习-网络策略NetworkPolicy(概念、模版、创建、删除等)

k8s学习-CKA真题-网络策略NetworkPolicy

更多k8s相关内容,请看文章:k8s学习-思维导图与学习笔记

上一篇:春日旅游路线

相关内容

热门资讯

linux入门---制作进度条

了解缓冲区 我们首先来看看下面的操作: 我们首先创建了一个文件并在这个文件里面添加了...

C++ 机房预约系统(六):学...

8、 学生模块 8.1 学生子菜单、登录和注销 实现步骤: 在Student.cpp的...

A.机器学习入门算法(三):基...

机器学习算法(三):K近邻(k-nearest neigh...

数字温湿度传感器DHT11模块...

模块实例https://blog.csdn.net/qq_38393591/article/deta...

有限元三角形单元的等效节点力

文章目录前言一、重新复习一下有限元三角形单元的理论1、三角形单元的形函数(Nÿ...

Redis 所有支持的数据结构...

Redis 是一种开源的基于键值对存储的 NoSQL 数据库,支持多种数据结构。以下是...

win下pytorch安装—c...

安装目录一、cuda安装1.1、cuda版本选择1.2、下载安装二、cudnn安装三、pytorch...

MySQL基础-多表查询

文章目录MySQL基础-多表查询一、案例及引入1、基础概念2、笛卡尔积的理解二、多表查询的分类1、等...

keil调试专题篇

调试的前提是需要连接调试器比如STLINK。 然后点击菜单或者快捷图标均可进入调试模式。 如果前面...

MATLAB | 全网最详细网...

一篇超超超长,超超超全面网络图绘制教程,本篇基本能讲清楚所有绘制要点&#...

IHome主页 - 让你的浏览...

随着互联网的发展,人们越来越离不开浏览器了。每天上班、学习、娱乐,浏览器...

TCP 协议

一、TCP 协议概念 TCP即传输控制协议(Transmission Control ...

营业执照的经营范围有哪些

营业执照的经营范围有哪些 经营范围是指企业可以从事的生产经营与服务项目,是进行公司注册...

C++ 可变体(variant...

一、可变体(variant) 基础用法 Union的问题: 无法知道当前使用的类型是什...

血压计语音芯片,电子医疗设备声...

语音电子血压计是带有语音提示功能的电子血压计,测量前至测量结果全程语音播报...

MySQL OCP888题解0...

文章目录1、原题1.1、英文原题1.2、答案2、题目解析2.1、题干解析2.2、选项解析3、知识点3...

【2023-Pytorch-检...

(肆十二想说的一些话)Yolo这个系列我们已经更新了大概一年的时间,现在基本的流程也走走通了,包含数...

实战项目:保险行业用户分类

这里写目录标题1、项目介绍1.1 行业背景1.2 数据介绍2、代码实现导入数据探索数据处理列标签名异...

记录--我在前端干工地(thr...

这里给大家分享我在网上总结出来的一些知识,希望对大家有所帮助 前段时间接触了Th...

43 openEuler搭建A...

文章目录43 openEuler搭建Apache服务器-配置文件说明和管理模块43.1 配置文件说明...